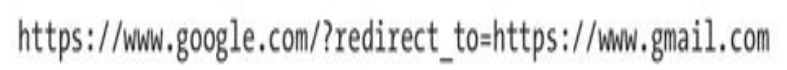

这种漏洞发生在当目标对象访问一个Web网站时,Web网站返回给浏览器一个不同域(domain)下的新的URL。开放式重定向利用对一个给定域的信任诱使目标对象访问一个恶意Web网站。网络钓鱼攻击也可以采用重定向以诱使用户相信他们正在向可信网站提交信息,而实际上,他们正在将信息发送到恶意网站。辅助其他攻击手段,开放式重定向也可以使黑客从他们的恶意网站上传播恶意软件或者窃取用户身份认证的令牌。开放式重定向一般发生在开发者误信了攻击者控制的输入而将网站重定向到另一个站点,这通常是通过URL参数、HTML刷新标签、DOM(Document Object Model,文档对象模型)中widow对象的location属性等实现的。很多Web网站都是通过在原始URL的参数中设置目标URL来有意实现用户访问的重定向的。应用程序通过使用这个参数来告诉浏览器向目标URL发送一个GET请求,例如,假定Google网站具有重定向到Gmail的功能,就可以通过访问如下URL实现:

在这种情况下,当我们访问上面的URL时,Google网站会接收到一个HTTP的GET请求,然后依据redirect_to参数中指定的值来确定将你的浏览器重定向到哪里。在这之后,Google网站服务器会返回一个用于指示浏览器重定向用户的HTTP响应状态码。通常,这个状态码是302,但有时也可能是301、303、307或308。这些HTTP响应状态码告诉浏览器请求的网页找到了,但是需要浏览器发起一个GET请求到redirect_to参数值,https://www.gmail.com/这个参数值也在HTTP响应Location头中。Location头表示了向哪里重定向GET请求。

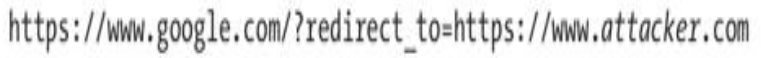

现在,假设攻击者修改了原始的URL,如下所示:

如果Google没有验证redirect_to参数是否为其将访问者重定向到一个自有合法站点,攻击者就可以将该参数的值换成它们自己的URL。结果是,HTTP响应可能会引导浏览器向https://www.

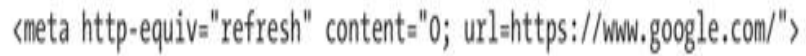

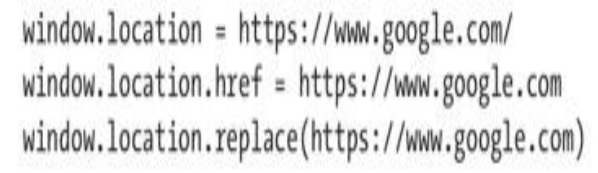

content属性定义了浏览器发起HTTP请求的两个步骤。首先,content属性定义了浏览器在向URL发起HTTP请求前需要等待的时间,在本例中,这个时间是0秒。其次,content属性确定了浏览器向其发起GET请求的网站中URL的参数,在本例中,这个参数是https://www.google.com。当攻击者具有控制标签的content属性的能力时,或者通过其他漏洞能够注入他们自己的标签时,就可以利用这种重定向行为。攻击者还可以通过使用JavaScript修改文档对象模型(DOM)中window对象的location属性来实现重定向用户。DOM是用于HTML和XML文档的API,它允许开发者修改网页的结构、风格和内容。因为location属性表示了请求将被重定向到哪里,浏览器将立刻解释JavaScript脚本并重定向到指定的URL。攻击者可以通过如下形式的JavaScript脚本修改window的location属性:

通常,仅当攻击者能够执行JavaScript语句时才能设置window.location的属性值,而获得JavaScript执行权限一般是通过跨站脚本漏洞或者网站允许用户自定义重定向URL的漏洞来实现。

版权属于:

wehg489

作品采用:

《

署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)

》许可协议授权

评论