搜索到

103

篇与

的结果

-

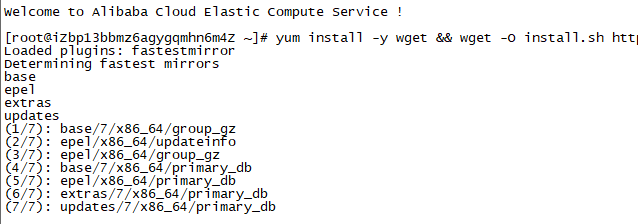

安装面板 CentOS安装脚本 yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh 9f453aec8eUbuntu/Deepin安装脚本 wget -O install.sh http://download.bt.cn/install/install-ubuntu_6.0.sh && sudo bash install.sh 9f453aec8eDebian安装脚本 wget -O install.sh http://download.bt.cn/install/install-ubuntu_6.0.sh && bash install.sh 9f453aec8eFedora安装脚本 wget -O install.sh http://download.bt.cn/install/install_6.0.sh && bash install.sh 9f453aec8e命令管理bt重启面板bt 1停止面板bt 2启动面板bt 3重载面板bt 4修改面板密码 (交互式,执行命令后回车输入新的面板密码即可,推荐密码规则:大小写字母,数字,特殊符号)bt 5修改面板用户名 (交互式,执行命令后回车输入新的面板用户名即可,推荐用户名规则:大小写字母,数字,特殊符号)bt 6修改数据库密码bt 7修改面板使用端口bt 8清除面板缓存bt 9清除面板登录限制bt 10取消域名绑定限制bt 12取消IP访问限制bt 13查看面板默认登录信息bt 14清理系统垃圾bt 15修复面板bt 16设置日志切割是否压缩 (默认开启,执行第一次bt 17是关闭日志压缩,再执行一次是开启日志压缩)bt 17设置是否自动备份面板 (默认开启,执行第一次bt 18是关闭面板自动备份,再执行一次是开启面板自动备份)bt 18显示面板错误日志bt 22关闭BasicAuth认证bt 23关闭动态口令认证bt 24设置是否保存文件历史副本 (默认开启,执行第一次bt 25是关闭文件副本功能,再执行一次是开启文件副本功能)bt 25关闭面板静态文件加速rm -rf /www/server/panel/plugin/static_cdn/ && bt restart开启面板离线模式echo "True" >/www/server/panel/data/not_network.pl关闭面板离线模式rm -rf /www/server/panel/data/not_network.pl && bt restart

安装面板 CentOS安装脚本 yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh 9f453aec8eUbuntu/Deepin安装脚本 wget -O install.sh http://download.bt.cn/install/install-ubuntu_6.0.sh && sudo bash install.sh 9f453aec8eDebian安装脚本 wget -O install.sh http://download.bt.cn/install/install-ubuntu_6.0.sh && bash install.sh 9f453aec8eFedora安装脚本 wget -O install.sh http://download.bt.cn/install/install_6.0.sh && bash install.sh 9f453aec8e命令管理bt重启面板bt 1停止面板bt 2启动面板bt 3重载面板bt 4修改面板密码 (交互式,执行命令后回车输入新的面板密码即可,推荐密码规则:大小写字母,数字,特殊符号)bt 5修改面板用户名 (交互式,执行命令后回车输入新的面板用户名即可,推荐用户名规则:大小写字母,数字,特殊符号)bt 6修改数据库密码bt 7修改面板使用端口bt 8清除面板缓存bt 9清除面板登录限制bt 10取消域名绑定限制bt 12取消IP访问限制bt 13查看面板默认登录信息bt 14清理系统垃圾bt 15修复面板bt 16设置日志切割是否压缩 (默认开启,执行第一次bt 17是关闭日志压缩,再执行一次是开启日志压缩)bt 17设置是否自动备份面板 (默认开启,执行第一次bt 18是关闭面板自动备份,再执行一次是开启面板自动备份)bt 18显示面板错误日志bt 22关闭BasicAuth认证bt 23关闭动态口令认证bt 24设置是否保存文件历史副本 (默认开启,执行第一次bt 25是关闭文件副本功能,再执行一次是开启文件副本功能)bt 25关闭面板静态文件加速rm -rf /www/server/panel/plugin/static_cdn/ && bt restart开启面板离线模式echo "True" >/www/server/panel/data/not_network.pl关闭面板离线模式rm -rf /www/server/panel/data/not_network.pl && bt restart -

China's second largest waterfall casts rainbows for sightseers Due to the recent early winter sunny weather, tourists got the chance to enjoy a double rainbow at the Hukou Waterfall Scenic Area in Jixian county, Shanxi province. The splashes and mists created by the surging water, illuminated by the sunlight, have formed a unique scene for tourists who visit this famous attraction known for its yellow water and thunderous sound. Located on the border of North China's Shanxi and Northwest China's Shaanxi provinces, the Hukou Waterfall is the second-largest waterfall in China and the largest one on the Yellow River. 由于近期初冬阳光明媚的天气,游客有机会在山西省蓟县湖口瀑布风景区欣赏双彩虹。 汹涌澎湃的水流产生的水花和雾气,在阳光的照耀下,为参观这个以黄水和雷鸣般的声音而闻名的著名景点的游客形成了独特的场景。 湖口瀑布位于中国北方山西省和西北陕西省的交界处,是中国第二大瀑布,也是黄河上最大的瀑布。

China's second largest waterfall casts rainbows for sightseers Due to the recent early winter sunny weather, tourists got the chance to enjoy a double rainbow at the Hukou Waterfall Scenic Area in Jixian county, Shanxi province. The splashes and mists created by the surging water, illuminated by the sunlight, have formed a unique scene for tourists who visit this famous attraction known for its yellow water and thunderous sound. Located on the border of North China's Shanxi and Northwest China's Shaanxi provinces, the Hukou Waterfall is the second-largest waterfall in China and the largest one on the Yellow River. 由于近期初冬阳光明媚的天气,游客有机会在山西省蓟县湖口瀑布风景区欣赏双彩虹。 汹涌澎湃的水流产生的水花和雾气,在阳光的照耀下,为参观这个以黄水和雷鸣般的声音而闻名的著名景点的游客形成了独特的场景。 湖口瀑布位于中国北方山西省和西北陕西省的交界处,是中国第二大瀑布,也是黄河上最大的瀑布。 -

阅读感悟 不一定要用最漂亮的方式解决问题,哪怕用最笨的方式解决了,也比没有解决强。 知识层次接近的人,更容易达成共识。知识水平越高,人脑子越清楚,看事情就越容易看明白。有事双方一讨论,有道理的那方胜出,而不是胡搅蛮缠,彼此听不懂对方在说什么。达成共识的目的不是为了聊的爽,而是更好的协作。 工具越来越比人的本身更重要,现代人一天创造的财富可能比古代人两千年创造财富的总和都多,不是因为人们进化出了两千只手,而是拥有了越来越先进复杂的工具,工具的作用已经超越人类本身。 教育的目的,1.获得文凭。2.会使用先进复杂的工具。3.掌握参与协作的基本知识。 基础知识很重要,如果一个人从一开始就认识不清,常识感很弱,总是在没谱的事情上拧巴,不能理性地看待问题,没有主见,不会吸收新的东西,看到不理解的东西就觉得是瞎搞,那么不用怀疑,这个人完蛋了。 之所以要终身学习,不是因为知识有多么值钱,而是要把自己变成一个讲道理,能吸收新东西的容器,在机会到来的时候,我们不会本能的忽视,而是去研究下这个新事物到底是啥。

阅读感悟 不一定要用最漂亮的方式解决问题,哪怕用最笨的方式解决了,也比没有解决强。 知识层次接近的人,更容易达成共识。知识水平越高,人脑子越清楚,看事情就越容易看明白。有事双方一讨论,有道理的那方胜出,而不是胡搅蛮缠,彼此听不懂对方在说什么。达成共识的目的不是为了聊的爽,而是更好的协作。 工具越来越比人的本身更重要,现代人一天创造的财富可能比古代人两千年创造财富的总和都多,不是因为人们进化出了两千只手,而是拥有了越来越先进复杂的工具,工具的作用已经超越人类本身。 教育的目的,1.获得文凭。2.会使用先进复杂的工具。3.掌握参与协作的基本知识。 基础知识很重要,如果一个人从一开始就认识不清,常识感很弱,总是在没谱的事情上拧巴,不能理性地看待问题,没有主见,不会吸收新的东西,看到不理解的东西就觉得是瞎搞,那么不用怀疑,这个人完蛋了。 之所以要终身学习,不是因为知识有多么值钱,而是要把自己变成一个讲道理,能吸收新东西的容器,在机会到来的时候,我们不会本能的忽视,而是去研究下这个新事物到底是啥。 -

不能做容易的选择 面对一件事,每个人都会有一堆想法,直到最后某个想法胜出,然后被执行。但是呢,大多数人都会去选择容易实现的那个想法,同时还会给自己找理由,让自己相信那是合理的。有的人则是随大流,坚持某种看起来合理的普遍看法。这样干是非常危险的。 比如在游戏里,如果你一直拿着低级装备,打着低级怪,你会发现你的产出和大多数人一样,在市场上换不到多少RMB,因为这样的产出在市场上到处都是。搞不好连怪都抢不到,一大堆人在刷怪点蹲守,你抢不到不说,没准还会被其它竞争玩家屠杀。在市场上,价格昂贵的道具往往都是获取途径少,掉落有几率,装备要求有门槛的。只有打高等级的怪,才能获得高的经验,拿到更高级的掉落,用换来的钱或者资源继续武装自己,在和其他玩家争夺资源时保持领先优势,从而进入正向循环,变得越来越强。否则随着时间流逝,低端玩家会越来越多,你生存的空间会越来越小,就像人会随着年龄增长,选择会变得越来越少,结果就是烂大街,彻底失去市场价值。 生活里到处都是这种情况。再比如面对新事物,绝大部分人的选择都是等等看,但是初期入场的难度才是最低的。比如股票,房产,价格不贵的时候绝大部分人看不上,等他涨得贵得不行就眼红忍不住入场去买,一买就成接盘侠。 很多时候,正确的决定并不会很难判断,但是往往没有勇气去做,结果贻误时机,人生一败涂地。

不能做容易的选择 面对一件事,每个人都会有一堆想法,直到最后某个想法胜出,然后被执行。但是呢,大多数人都会去选择容易实现的那个想法,同时还会给自己找理由,让自己相信那是合理的。有的人则是随大流,坚持某种看起来合理的普遍看法。这样干是非常危险的。 比如在游戏里,如果你一直拿着低级装备,打着低级怪,你会发现你的产出和大多数人一样,在市场上换不到多少RMB,因为这样的产出在市场上到处都是。搞不好连怪都抢不到,一大堆人在刷怪点蹲守,你抢不到不说,没准还会被其它竞争玩家屠杀。在市场上,价格昂贵的道具往往都是获取途径少,掉落有几率,装备要求有门槛的。只有打高等级的怪,才能获得高的经验,拿到更高级的掉落,用换来的钱或者资源继续武装自己,在和其他玩家争夺资源时保持领先优势,从而进入正向循环,变得越来越强。否则随着时间流逝,低端玩家会越来越多,你生存的空间会越来越小,就像人会随着年龄增长,选择会变得越来越少,结果就是烂大街,彻底失去市场价值。 生活里到处都是这种情况。再比如面对新事物,绝大部分人的选择都是等等看,但是初期入场的难度才是最低的。比如股票,房产,价格不贵的时候绝大部分人看不上,等他涨得贵得不行就眼红忍不住入场去买,一买就成接盘侠。 很多时候,正确的决定并不会很难判断,但是往往没有勇气去做,结果贻误时机,人生一败涂地。 -

0:00